Rootkits sind Sammlungen von Softwarewerkzeugen, deren Zweck es ist, Präsenz und Aktivitäten von Malware oder unerwünschter Software auf einem befallenen System zu verstecken. Dazu greifen sie tief ins Betriebssystem ein. Zumeist kaschieren sie die Anwesenheit von Schadprogrammen wie z.B. Backdoor oder Spyware.

Erfahren Sie in diesem Artikel mehr über diese Softwarewerkzeuge, welchen Zweck sie haben, welche Arten von Rootkits es gibt und warum diese so gefährlich sein können.

Der Ursprung und Zweck von Rootkits

Der Begriff „Rootkit“ stammt aus der Unix-Welt. Er bezeichnete eine Sammlung modifizierter Systemprogramme, die dem Angreifer illegalen Root-Zugriff („Root“ ist auf Unix-Systemen der Administrator) verschafften und die dadurch entstandenen Spuren verwischten. Ursprünglich nur ein Nebenaspekt, wurde diese Tarnung später zum Hauptmerkmal von Rootkits.

Oft dienen Rootkits dazu, einen heimlichen Zugang, ein sogenanntes Backdoor, zum befallenen Computer einzurichten. Auf diese Weise kann ein Angreifer die volle Kontrolle über den kompromitierten Rechner übernehmen. Solchermaßen infizierte System lassen sich beispielsweise zu Botnetzen zusammenschließen, um sie für Distributed-Denial-of-Service-Angriffe (DDoS), Spamming, Phishing und weitere kriminelle Aktivitäten zu nutzen.

Außerdem schützen sich Schadprogramme wie z.B. Adware oder Spyware-Programme nicht selten durch ein Rootkit vor Entdeckung. Im schlimmsten Fall verbirgt das Rootkit einen Keylogger oder Netzwerk-Sniffer, mit dessen Hilfe Angreifer sensible Daten wie E-Banking- und PayPal-Logins oder Kreditkartendaten ausspähen.

Aber auch legitime Programme verwenden Rootkit-Techniken. Etwa tarnen sich CD-Emulatoren so gegenüber den Kopierschutzmechanismen von CDs und DVDs.

Verbreitungswege von Rootkits

Rootkits verbreiten sich nicht selbständig. Sie nutzen zur Verbreitung meist einen Trojaner, den der Nutzer über einen E-Mail-Anhang erhält oder selbst von einer Webseite herunterlädt. Ebenso können sie durch verseuchte Webseiten, infizierte Dokumente (wie PDF-Dateien) oder Computerwürmer verbreitet werden. Die Installation erfolgt oft unter Ausnützung einer Sicherheitslücke im Betriebssystem oder einer Anwendung, die der Installationsroutine Administratorrechte verschafft.

Welche Arten von Rootkits gibt es?

Es gibt vier Arten von Rootkits:

- Application-Rootkits

- Kernel-Rootkits

- User-Mode-Rootkits

- Speicher-Rootkits

Application-Rootkits

Application-Rootkits sind die ursprüngliche und zugleich primitivste Variante der Rootkits. Sie ersetzen Systemprogramme durch eigene Varianten, in der Absicht, ihre Anwesenheit zu verstecken und das System um verborgene Funktionen (wie einen illegalen Root-Zugang) zu erweitern. Da Application-Rootkits leicht zu entdecken sind, spielen sie heute kaum noch eine wesentliche Rolle.

Kernel-Rootkits

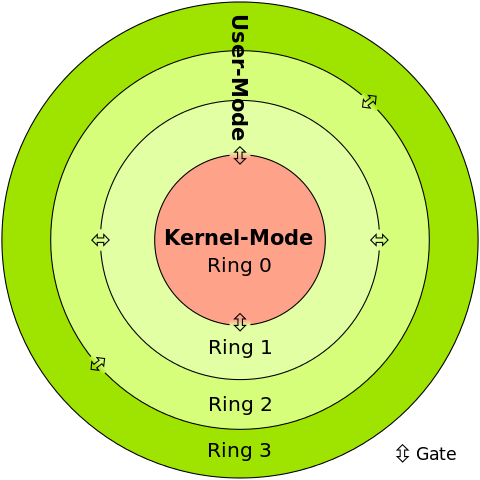

Moderne CPUs unterscheiden verschiedene Berechtigungsstufen. Die Prozesse des Kernels (des Betriebssystemkerns) werden mit der höchsten Berechtigungsstufe (Ring 0) ausgeführt. Sie haben Zugriff auf alle Hardware-Komponenten des Systems.

Berechtigungsstufen einer modernen CPU. Kernel-Rootkits haben Zugriff auf den Ring 0.

By User:Sven, original Author User:CljkThis file was made by User:SvenTranslationIf this image contains text, it can be translated easily into your language. If you need help, contact meFlexible licensesIf you want to use this picture with another license than stated below, contact meContact the authorIf you need a really fast answer, mail me. If you need only a fast answer, write me here. [GFDL, CC-BY-SA-3.0, GFDL or CC-BY-SA-3.0], via Wikimedia Commons

Kernel-Rootkits bestehen unter Linux in der Regel aus nachladbaren Kernel-Modulen, unter Windows aus Systemtreibern.

Kernel-Rootkits sind mächtig, aber schwierig zu programmieren und entsprechend fehleranfällig. Programmierfehler bedrohen die Systemstabilität.

User-Mode-Rootkits

User-Mode-Rootkits laufen wie normale Benutzerprogramme im Benutzer-Modus, der tiefsten Berechtigungsstufe (Ring 3) der CPU. Dadurch ist es ihnen nicht möglich, direkt in den Speicherbereich anderer Anwendungen einzugreifen.

Mittels API-Hooking und DLL-Injection gelingt es User-Mode-Rootkits dennoch, den Aufruf bestimmter Betriebssystemfunktionen durch andere Programme abzufangen und Informationen, die diese Systemaufrufe liefern, zu verändern. Fordert ein Programm etwa eine Liste aller aktiven Prozesse an, kann ein Rootkit die Namen der eigenen Prozesse herausfiltern.

User-Mode-Rootkits sind einfacher zu schreiben als Kernel-Rootkits und sind deshalb verbreiteter. Aufgrund der einfacheren Programmierung haben sie meist weniger Bugs und laufen stabiler.

Speicher-Rootkits

Speicher-Rootkits lassen sich nur im Hauptspeicher eines Computers nieder und überdauern daher einen Neustart nicht.

Hinweise auf einen Befall mit einem Rootkit

Oft finden Antiviren-Programme ein aktives Rootkit (insbesondere ein Kernel-Rootkit) nicht. Gelegentlich liefert jedoch das Verhalten des Rechners Anhaltspunkte.

Friert wiederholt der Bildschirm ein oder stürzt der Computer ab, ist vielleicht ein schlecht programmiertes Kernel-Rootkit der Verursacher. Wird der PC aus unerfindlichen Gründen plötzlich langsam oder scheint die Internetverbindung immer wieder überlastet zu sein, spricht dies ebenfalls für einen möglichen Rootkit-Befall.

Auch die Veränderung von Systemeinstellungen, die der Nutzer nicht selbst vorgenommen hat, ist ein Alarmzeichen.

Schutzmaßnahmen gegen Rootkits

Den besten Schutz bietet ein gut gepflegtes System. Regelmäßige Betriebssystem- und Software-Updates beheben Sicherheitslücken, die Angreifer zur Installation von Rootkits verwenden. Ebenso wichtig ist die Nutzung einer Antiviren-Software auf aktuellem Stand.

Auf das Installieren von Software aus unbekannter Quelle und das Öffnen suspekter E-Mail-Anhänge ist zu verzichten. Keinesfalls sollte der Windows-User zum Surfen im Internet das Administrator-Konto nutzen oder die Benutzerkontensteuerung abschalten.

Bei Verdacht empfiehlt sich, das System mit einem speziellen Anti-Rootkit-Tool zu überprüfen. Manchmal nützt es, das System von einer Live-CD zu booten und es mit einem darauf befindlichen Antiviren-Programm zu untersuchen. In diesem Fall ist das Rootkit nicht aktiv und kann sich somit nicht verstecken.

Anti-Rootkit-Tools sind in der Lage, viele bekannte Bedrohungen zu entfernen. Sicherer ist bei Befall allerdings, das Betriebssystem von einem sauberen Medium neu zu installieren.

Halten Sie Ihre Software und Betriebssystem auf den aktuellsten Stand. Installieren Sie zeitnah neue Service Packs und Sicherheitsupdates.

Halten Sie Ihre Software und Betriebssystem auf den aktuellsten Stand. Installieren Sie zeitnah neue Service Packs und Sicherheitsupdates. Seien Sie aufmerksam beim Umgang mit E-Mails. Öffnen Sie keine unbekannten Dateiänhange und nehmen Sie sich in Acht vor

Seien Sie aufmerksam beim Umgang mit E-Mails. Öffnen Sie keine unbekannten Dateiänhange und nehmen Sie sich in Acht vor  Verwenden Sie ein

Verwenden Sie ein  Verwenden Sie eine Firewall, die den Netzwerkverkehr überwacht.

Verwenden Sie eine Firewall, die den Netzwerkverkehr überwacht.

Hinterlasse einen Kommentar