Kryptowährungen wie Bitcoin werden immer relevanter – Wie genau sie funktionieren und welche Risiken mit ihnen verbunden sind, weiß außerhalb des Nutzerkreises allerdings kaum jemand. Eine Zusammenfassung der zentralen Funktionen und Gefahren erhalten Sie in diesem Artikel.

Eine basisdemokratische Währung

Es gibt hunderte verschiedene Kryptowährungen, denen leicht unterschiedliche Funktionsweisen zu Grunde liegen. Die allermeisten orientieren sich jedoch am Vorreiter Bitcoin.

Wird eine Kryptowährung ins Leben gerufen, geschieht dies mit einer öffentlich gemachten Sammlung an Regeln, die später von jedem einzelnen Nutzer überprüft werden kann. Die entstandene Summe kann nun von allen Nutzern transferiert werden, einzelne Teilnehmer können mit den ursprünglichen Regeln neues Geld „schürfen“ und es sich auf ihr Konto transferieren. Hierbei bestimmt die Mehrheit aller anderen Nutzer der Währung (bzw. die Mehrheit der zur Überprüfung verwendeten Rechenleistung) quasidemokratisch, ob die Transaktion gültig ist. Diese Art der Buchhaltung basiert auf dem System der Blockchain (siehe unten), die das zentrale Sicherheitssystem darstellt.

Wichtig ist: Kryptowährungen sind ausschließlich als Daten verfügbar, es gibt kein „reales“ Pendant. Ihr Wert besteht nur im Verhältnis zur Gesamtmenge an Währungseinheiten und der Akzeptanz aller Teilnehmer, diesen Wert anzuerkennen.

Blockchain und systemimmanente Risiken

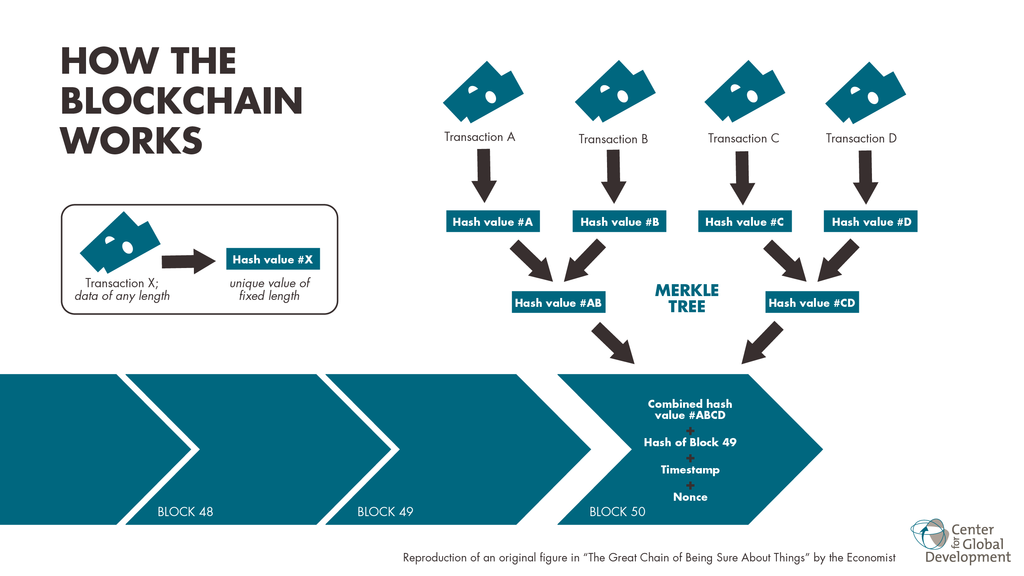

Grundsätzlich ist ein System, dass durch eine Blockchain verwaltet wird, beinahe unantastbar. Die Blockchain sorgt dafür, dass jede Transaktion im System als ein einzelner Block gekennzeichnet wird. Dieser steht allerdings nicht für sich allein, sondern ist durch einen Hash, eine Art spezifische Kennungsnummer, gekennzeichnet. Gleichzeitig trägt er den Hash des letzten gemeinschaftlich anerkannten Blocks – es entsteht also eine Kette, die von jedem am Kryptomarkt teilnehmenden Rechner gleichzeitig gespeichert, kontrolliert und bestätigt wird. Ein Eingriff einer Einzelperson in dieses System, beispielsweise ein Hackerangriff, scheint kaum möglich.

B140970324 [CC BY-SA 4.0], via Wikimedia Commons

Denkbar wäre ein solches Szenario: Da die demokratische Verwaltung dieses Systems nicht auf der Idee „Eine Stimme pro Person“ basiert

, sondern nur der Anteil der aufgewendeten Rechenleistung relevant ist, könnte eine Partei 51% der Rechenleistungsanteile schaffen. Hierzu bräuchte es nur eine entsprechende Anzahl an leistungsfähigen Prozessoren – schon könnte man nach Belieben Geld schürfen und jede Transaktion quasi nach dem „Mehrheitsrecht“ als nächsten Block der Blockchain anerkennen.In der Praxis ist ein solches Vorgehen aber höchst schwierig umzusetzen. Es zeigt allerdings auf: Die Funktionsweise von Kryptowährungen ist absolut marktliberal. Eine stark ungleiche Verteilung des Kapitals, bis hin zu Monopolstellungen aufgrund realer Chancenungleichheit, ist hier prinzipiell möglich. Nichtsdestotrotz gilt: Das immanente Verwaltungssystem ist Sicherheitstechnisch das Herz jeder Kryptowährung und praktisch unangreifbar.

Technische Gefahren: Börsen, Wallets und Viren

Die größten Risiken liegen also nicht in der Verwaltung, sondern bei einzelnen Nutzern. Angriffspunkte wären z.B. automatische Handelssysteme wie etwa Bitcoin Revolution oder aber auch klassische Cryptocoin-Börsen. Dort werden Währungseinheiten im Tausch für reale Währungen gekauft und gehandelt. Wird hier das Konto eines Nutzers oder gar die gesamte Website gehackt, kann dies zum Verlust einzelner Guthaben führen. Das Risiko ist hier ähnlich einzuschätzen, wie bei anderen Websites und benutzerkontenbasierten Systemen und hängt von den jeweiligen Sicherheitsmaßnahmen ab. Wer seinen Rechner mit Malware oder Viren belastet, hat auch keine Garantie mehr, die erwirtschafteten Cryptocoins noch einmal wiederzusehen.

Hier ist zu beachten: Für Kryptowährungen gibt es keine zentrale Verwaltung, die für die Sicherung oder die Wiederherstellung persönlicher Guthaben sorgt – verlorene Coins sind nicht mehr zu rekonstruieren.

Häufig werden Wallets, also speziell für die Aufbewahrung von Cryptocoins gehandelte USB-Sticks, als absolute Sicherheitsgarantie verkauft. Selbst im Falle eines Verlusts/Diebstahls solle der neue Besitzer nicht auf den Inhalt zugreifen können. Allerdings wurde dies kürzlich auf einem Kongress des Chaos Computer Clubs widerlegt. Die drei gängigsten Wallet-Modelle wurden mit mehr oder weniger einfachen Mitteln, in einem Fall sogar ohne direkten Zugriff auf die Hardware, von wenigen Personen geknackt. Ein Verlust eines Wallets kann also durchaus dem einer Geldbörse gleichen.

Fazit

Die Sicherheit der Währung an sich – basierend auf gemeinschaftlicher Verwaltung, der Blockchain und digitalen Signaturen – ist überzeugend und hat keine klare Schwachstelle. Die Beurteilung dessen liegt eher an der Einzelperson und seiner Ansicht zur funktionalen Sicherheit eines absolut marktliberalen Währungssystems.

Alle tatsächlichen Angriffspunkte liegen bei Individuen und ihren Endgeräten – und ist damit einzuschätzen wie der generelle Risikofaktor beim Nutzen des Internets. Wer sich hier also persönlich mit Virenprogrammen und Passwortmanagern schützt und sich ansonsten vorbildlich verhält, kann wohl bedenkenlos mit Kryptowährungen handeln.

Halten Sie Ihre Software und Betriebssystem auf den aktuellsten Stand. Installieren Sie zeitnah neue Service Packs und Sicherheitsupdates.

Halten Sie Ihre Software und Betriebssystem auf den aktuellsten Stand. Installieren Sie zeitnah neue Service Packs und Sicherheitsupdates. Seien Sie aufmerksam beim Umgang mit E-Mails. Öffnen Sie keine unbekannten Dateiänhange und nehmen Sie sich in Acht vor

Seien Sie aufmerksam beim Umgang mit E-Mails. Öffnen Sie keine unbekannten Dateiänhange und nehmen Sie sich in Acht vor  Verwenden Sie ein

Verwenden Sie ein  Verwenden Sie eine Firewall, die den Netzwerkverkehr überwacht.

Verwenden Sie eine Firewall, die den Netzwerkverkehr überwacht.

Hinterlasse einen Kommentar