PGP Verschlüsselung steht für „Pretty Good Privacy“ und ist eine Verschlüsselungstechnik, welche auf E-Mails angewendet wird und auf dem Verfahren der Public Key Verschlüsselung gründet. Damit kommen bei der PGP Verschlüsselung zugleich private und öffentliche Schlüssel zum Einsatz. Anders als beim S/MIME-Verfahren wird das gesamte Schlüsselpaar bei der PGP Verschlüsselung durch jeden Kommunikationspartner erzeugt. Eine wichtige Grundlage für die PGP Verschlüsselung ist das Vertrauensmodell „Web of Trust“, das eben ohne eine zentrale Zertifizierungsstelle arbeitet und auf einer Benutzer-Selbstverwaltung basiert.

Erfahren Sie in diesem Artikel mehr über die Eigenschaften der PGP Verschlüsselung, dessen Schwachstellen und wie sich diese moderne Verschlüsselungstechnik über die Jahre entwickelt hat.

Was ist die PGP Verschlüsselung?

Hinter dem Kürzel PGP verbergen sich die englischen Worte „Pretty Good Privacy“, was übersetzt in etwa „ziemlich gute Privatsphäre“ bedeutet. Bei der PGP Verschlüsselung handelt es sich um eine Software, die von Phil Zimmermann entwickelt wurde, um Inhalte zu verschlüsseln oder Daten „persönlich zu unterschreiben“. Die erste Version davon wurde übrigens schon im Jahre 1991 praktisch eingesetzt.

Im Fokus der PGP Verschlüsselung steht die Garantie, dass eine Nachricht ausschließlich von dem dafür bestimmten Empfänger gelesen werden kann. Die dabei eingesetzten, komplexen Verschlüsselungsalgorithmen konnten bislang nicht einmal durch den amerikanischen Geheimdienst geknackt werden. Dies war der Grund dafür, dass die USA lange versucht haben, den Export der PGP Verschlüsselung zu verhindern, was aber schlussendlich nicht erfolgreich war.

Eigenschaften der PGP Verschlüsselung

Das bei der PGP Verschlüsselung verwendete Public-Key-Verfahren basiert auf einem dem Sender und Empfänger einer Nachricht ‚eineindeutig‘ (mathematischer Relationsbegriff) zugeordneten, digitalen Schlüsselpaar. Dazu wird zunächst ein öffentlicher Schlüssel verwendet, mit dessen Hilfe jeder User beliebige Daten für einen Empfänger verschlüsseln kann, und ein geheimer, privater, durch ein Passwort geschützter Schlüssel, den ausschließlich der Empfänger besitzt.

Konkret bedeutet dies, dass alle Nachrichten an einen bestimmten Empfänger mit seinem öffentlichen Schlüssel verschlüsselt werden, um schließlich nur mit dessen privatem Schlüssel wieder entschlüsselt werden zu können. Daher gehört die PGP Verschlüsselung zu den asymmetrischen Verschlüsselungsverfahren, weil Sender und Empfänger hierbei unterschiedliche Schlüssel verwenden.

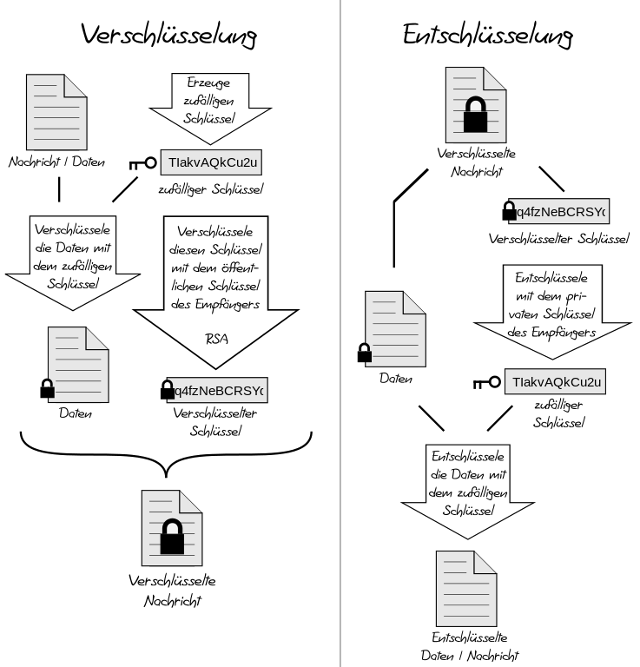

Allerdings wird bei der PGP Verschlüsselung nicht die gesamte Nachricht asymmetrisch verschlüsselt, weil es wegen der hohen erforderlichen Rechenleistung nicht praktikabel wäre, eine Nachricht zugleich an mehrere Empfänger zu versenden. Man behilft sich hier mit dem Trick der „hybriden Verschlüsselung“. Dabei wird die eigentliche Nachricht auf die einfachere symmetrische Weise verschlüsselt, aber der verwendete Schlüssel erfährt die komplexere asymmetrische Verschlüsselung. Es wird bei diesem Verfahren also jedes Mal gemäß Zufallsprinzip ein neuer symmetrischer Schlüssel, der Session Key, erzeugt.

Dieser symmetrische Session Key wird dann mittels RSA- oder Elgamal-Kryptosystem zusammen mit dem öffentlichen Empfänger-Schlüssel verschlüsselt und an die Nachricht angehängt. Auf diese Weise kann die Nachricht völlig problemlos gleichzeitig für mehrere Empfänger verschlüsselt werden.

By Gregorerhardt (Own work) [CC BY-SA 4.0], via Wikimedia Commons

Einige Anmerkungen zu Web of Trust

Wie oben erwähnt, basiert die PGP Verschlüsselung auf dem Web of Trust, bei dem das gegenseitige Vertrauen ohne jegliche zentrale Zertifizierungsinstanz von den Benutzern selbst verwaltet werden soll.

Die PGP Verschlüsselung ist darauf ausgelegt, dass die Nachrichten dauerhaft entschlüsselt werden können. Darin ist aber auch eine gewisse Gefahr begründet. Falls es ein Angreifer schafft, an den privaten Schlüssel heranzukommen, steht diesem sogleich die gesamte Kommunikationshistorie zur Verfügung. Daher hat sich zum Beispiel Instant Messaging alternativ zur PGP Verschlüsselung zur Entwicklung von Off-the-Record Messaging (OTR) entschieden. Hierbei bleibt im Falle der Kompromittierung eines privaten Schlüssels die vorangegangene Kommunikation unlesbar, was allerdings gleichermaßen für den Angreifer als auch für den legitimen Schlüsseleigentümer gilt.

Zur Historie der PGP Verschlüsselung

Der US-Amerikaner Phil Zimmermann entwickelte die erste Version der PGP Verschlüsselung im Jahre 1991 mit dem hehren Ziel, alle Bürger, insbesondere auch die Bürgerbewegungen, vor den allzu neugierigen Geheimdiensten zu schützen, was eben nur mit einer wirklich starken Verschlüsselung möglich ist. Das hohe Maß an Sicherheit, das er damit erreichte, rief sogleich die nationale Sicherheit auf den Plan und die PGP Verschlüsselung durfte damals nicht ohne Lizenz exportiert werden. Sie unterlag, wie der Waffenhandel, dem US-Exportgesetz. Dies galt übrigens für alle Kryptosysteme mit symmetrischen Schlüsseln, deren Länge 40 Bit überstieg. Die ersten Versionen der PGP Verschlüsselung verwendeten schon eine Schlüssellänge von immerhin 128 Bit (IDEA-Schlüssel). Gegen Ende der 1990er Jahre wurden diese Ausfuhrgesetze dann aber liberalisiert.

Da Phil Zimmermann mit der anfänglichen Exportbeschränkung nicht einverstanden war, veröffentlichte er 1995 kurzerhand den vollständigen Quellcode in seinem Buch „PGP Source Code and Internals„. Auch noch den Export von Büchern zu verbieten, das wagten nicht einmal die Amerikaner. Viele begeisterte Freiwillige tippten dann den Code vom Buch ab und flugs stand der Code der Weltgemeinschaft in digitaler Form (PGPi) zur Kompilierung zur Verfügung.

Aus der Zusammenarbeit zwischen Phil Zimmermann und seinem Team mit der Firma ViaCrypt, die bereits die RSA-Lizenz erworben hatte, entstand die Firma PGP Corporation. Bis zur Version 8 stellte diese Firma nichtkommerziellen Anwendern die PGP Verschlüsselung als Freeware zur Verfügung. Version 9 war dann die 30 Tage lang gültige Testversion „PGP Desktop Professional 9“. Nach Ablauf dieser Frist reduzieren sich der Funktionsumfang und die Nutzungsrechte automatisch ungefähr auf jenes Niveau, das der früheren PGP Freeware entspricht, das heißt, nach Ablauf der Testphase sind damit die Ver- und Entschlüsselung von E-Mails weiterhin möglich, vorausgesetzt, die Software wird privat und nicht kommerziell eingesetzt.

Schon im Jahre 1997 wurde PGP Corporation von NAI (McAfee) aufgekauft. Es wurden nun weitere Features implementiert, die zum Beispiel die Verschlüsselung auf zusätzliche Empfänger erweiterte („Additional Decryption Key ADK“). Diesen neuen Quellcode weigerte sich McAfee zunächst zu veröffentlichen, was der Firma viel Kritik eintrug. Vielleicht war dies der Grund dafür, dass McAfee im Jahre 2002 die Marke PGP aufgab. Verkauft wurde diese dann bezeichnenderweise an eine Gruppe von ehemaligen Mitarbeitern der PGP Corporation, der auch wieder Phil Zimmermann angehörte. Die erneut gegründete PGP Corporation kaufte von McAfee alle Rechte an der PGP Verschlüsselung zurück und legte sämtliche Quellcodes von Anbeginn konsequent offen.

Heute ist die neue PGP Corporation in vielen Ländern, auch in Deutschland, vertreten. Im Jahre 2005 hat die PGP Corporation die deutsche „Glück and Kanja Technology AG“ übernommen und damit die „PGP Deutschland AG“ mit Sitz in Offenbach am Main gegründet. Im Jahre 2010 kaufte die PGP Coporation noch die Hamburger „TC Trustcenter“, wodurch sie nun sogar als zertifiziertes Trustcenter am Markt unterwegs ist und zum Beispiel Zertifikate nach deutschem Signaturgesetz handeln kann.

Ebenfalls im Jahre 2010 wurde die PGP Corporation schließlich für 300 Millionen Dollar von Symantec übernommen.

Kurze Erläuterung des Verfahrens im Hinblick auf die digitale Signatur

Es ist das erklärte Ziel, sicherzustellen, dass die empfangene Nachricht auf ihrem langen, verschlungenen Weg durch das Internet nicht manipuliert wurde, was unter das Stichwort „Integrität“ fällt. Darüber hinaus geht es darum, zu verifizieren, dass die Nachricht tatsächlich von dem ausgewiesenen Absender stammt, das ist mit der „Authentizität“ gemeint. Deshalb ist eine eindeutige digitale Signatur des Absenders erforderlich.

Zu diesem Zweck wird auf die Textnachricht eine sogenannte kryptologische Hashfunktion angewandt, die früher zum Beispiel unter der Bezeichnung „SHA-1“ bekannt war, inzwischen aber unter anderem durch „SHA-256“ ersetzt ist, wodurch ein sogenannter „Message Digest“ der Nachricht erstellt wird. Darunter ist ein eindeutiger Fingerprint zu verstehen, der in aller Regel deutlich kürzer als die Nachricht selbst ist und insofern die Generierung dieser digitalen Signatur klar vereinfacht. Aus dem Message Digest wird unter Anwendung des privaten Sender-Schlüssels die Signatur erst ganz zum Schluss erzeugt.

Lesen Sie auch: E-Mails mit der Hilfe von PGP verschlüsseln

Wo liegen die Schwachstellen des Systems?

Ein Ansatzpunkt für Angriffe ist möglicherweise darin zu suchen, dass die Nachricht bereits vor dem Verschlüsseln signiert wird. Ein Empfänger könnte die signierte Nachricht (nach dem Entschlüsseln) mit einem gefälschten Absender versehen und an weitere Person weiterleiten. Wenn der Adressat auf seine Bezeichnung verzichtet, erweckt die gültige Signatur beim Empfänger den Eindruck, dass die Nachricht direkt vom ursprünglichen Unterzeichner gekommen ist.

Außerdem steht außer Frage, dass öffentliche Schlüssel oftmals auf Servern lagern, für die praktisch jeder Lese- und Schreibrechte hat. Dass auf solchen Servern mehrfach bewusst falsche Schlüssel abgelegt worden sind, muss deshalb niemanden wundern. Eine Strategie, dies zu verhindern, wurde daher in der Spezifikation DANE/OPENPGPKEY durch die Internet Engineering Task Force umgesetzt.

Fazit

Sie sind wirklich sehr stark, die heute verfügbaren Verschlüsselungstechnologien. Das Knacken des Schlüssels, ein fremdes Mitlesen, unbemerkte Veränderungen der Nachrichten und sogar eine Fälschung der digitalen Signatur können mit an Sicherheit grenzender Wahrscheinlichkeit ausgeschlossen werden. Tatsächlich liegen die Schwachstellen zum Beispiel bei der Authentifikation vielmehr bei der fahrlässigen Preisgabe von Passwörtern oder in der heimlichen Beobachtung von Eingaben am Monitor und so weiter. Es gibt übrigens aktive Kräfte, die Hersteller der Verschlüsselungs-Software in Anlehnung an die bekannten Einschränkungen des Postgeheimnisses zur Installation von „Hintertüren“ beziehungsweise „Nachschlüsseln“ zwingen, um in dringenden Fällen Zugriffsmöglichkeiten für autorisierte Behörden zu gewährleisten.

Halten Sie Ihre Software und Betriebssystem auf den aktuellsten Stand. Installieren Sie zeitnah neue Service Packs und Sicherheitsupdates.

Halten Sie Ihre Software und Betriebssystem auf den aktuellsten Stand. Installieren Sie zeitnah neue Service Packs und Sicherheitsupdates. Seien Sie aufmerksam beim Umgang mit E-Mails. Öffnen Sie keine unbekannten Dateiänhange und nehmen Sie sich in Acht vor

Seien Sie aufmerksam beim Umgang mit E-Mails. Öffnen Sie keine unbekannten Dateiänhange und nehmen Sie sich in Acht vor  Verwenden Sie ein

Verwenden Sie ein  Verwenden Sie eine Firewall, die den Netzwerkverkehr überwacht.

Verwenden Sie eine Firewall, die den Netzwerkverkehr überwacht.

Filippo meint

Ja danke, wünsche ich Dir auch

Bettina meint

ich bin ja sehr dankbar für den Artikel

aber leider habe ich auch die Verbesserungskrankheit – und konnte plötzlich erst nicht weiterlesen, als ich auf die Schreibweise häre bei hären Ziele stieß. Es reimt sich zwar prima auf Sphäre – und folglich atmosphärisch in diesem Artikel voll korrekt, laut Duden schreibt sich das Wort, von dem sicher viele viele Menschen nicht wissen wie man es schreibt: hehr

durch seine Großartigkeit, Erhabenheit beeindruckend; erhaben, Ehrfurcht gebietend

Beispiele

ein hehrer Anblick, Augenblick

hehre Ziele haben

Im Grunde war ja klar, was gemeint ist – und das ist eigentlich das einzig Wichtige.

Fehler macht jeder..

Ich kann sie manchmal einfach nur schwer stehen lassen. Ich persönlich meine irgendwie es ließt sich flüssiger ohne

Auf jeden Fall vielen Dank für den Artikel und die wertvolle Information.

Bettina

Enrico Lauterschlag meint

Hallo Bettina,

vielen Dank für den Hinweis. Ich habe den Rechtschreibfehler sofort korrigiert.

Viele Grüße

Enrico