Eine Firewall ist ein spezielles Abwehrsystem, das einzelne Rechner und auch ganze Netzwerke vor bösartigen Zugriffen schützt. Privatanwender sollten für diese Zwecke eine sogenannte Personal-Firewall installiert haben. Die meisten Unternehmen oder öffentlichen Einrichtungen setzen neben der Personal-Firewall aber auch noch zusätzlich auf den Schutz der Hardware Firewall. Hierbei handelt es sich um ein separates Gerät, das für noch mehr Sicherheit sorgen kann.

Der folgende Text geht der Frage auf den Grund, welche Unterschiede zwischen den beiden genannten Arten der Firewall existieren. Es wird aber auch geklärt, welchen Vorteil eine Hardware Firewall mit sich bringt und wann ein Einsatz sinnvoll ist. Abschließend werfen wir natürlich auch einen genaueren Blick auf die Funktionsweise.

Was ist eine Hardware Firewall und welchem Zweck soll sie dienen?

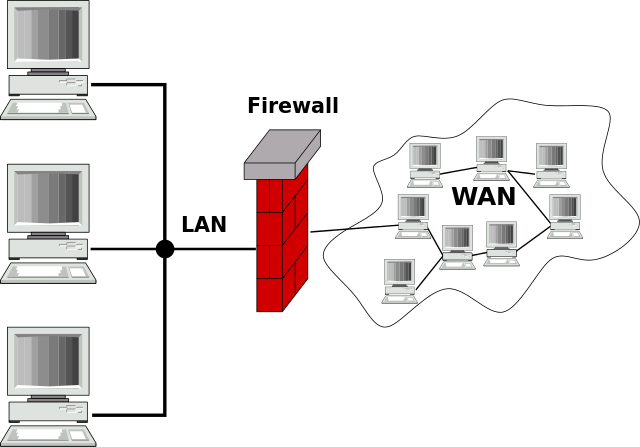

Eine Hardware Firewall, häufig auch Netzwerkfirewall oder externe Firewall genannt, scannt die Verbindung zwischen zwei Netzen und beschränkt den Zugriff. Hierbei vergleicht sie die Absender- und Zieladresse und prüft die genutzten Dienste. Zudem wird der laufende Datenverkehr untersucht und dann entschieden, welche Elemente durchgelassen oder eben geblockt werden.

Harald Mühlböck [CC BY-SA 3.0], via Wikimedia Commons

Die Aufgaben dieser Firewall unterscheiden sich bisher also nicht wirklich von der Personal-Firewall. Wo genau die Unterschiede zwischen den beiden Systemen liegen

, klären wir jetzt.Welche Unterschiede bestehen zur Personal Firewall?

Der wohl größte Unterschied dieser beiden Schutzsysteme sind die vorhandenen Komponenten. Die Desktop-Firewall ist ein Programm, das auf dem Rechner installiert wird, um den Datenverkehr zwischen ihm und dem Netz zu überwachen. Bei einigen Betriebssystemen ist sie bereits vorhanden und muss nicht zwingend installiert werden.

Eine Hardware Firewall ist dagegen ein Mix aus einer Software- und einer Hardwarekomponente. Diese Hardwarekomponente befindet sich in der Regel zwischen unterschiedlichen Netzen und überwacht den vorbeikommenden Datenverkehr.

Einfach gesagt ist die Hardware Firewall ein separates Gerät, dass den Datenverkehr zwischen zwei Netzwerken regelt. Auf ihr ist ebenfalls eine Software und in einigen Fällen sogar ein eigenes Betriebssystem installiert.

Welche Vorteile bringt die Hardware Firewall mit sich?

Externe Firewalls sind deutlich komplexer als Desktop-Firewalls. Dadurch sind sie in den meisten Fällen zwar auch teurer, dafür machen sie die Arbeit im Internet aber auch sicherer. Ein weiterer großer Vorteil ist, dass die Software nicht auf den Rechnern selber läuft. Dadurch kann sie nicht so leicht manipuliert werden, wie beispielsweise eine Desktop-Firewall. Werden Letztere von Hackern ausgehebelt, ist der komplette Schutz aufgehoben.

Leider bekommen viele User das nicht mit und fangen sich unwissend Computerviren, Trojaner und viele weitere Schadprogramme ein. Wird dies bei einer Hardware Firewall versucht, fährt sich direkt das komplette System herunter. Dadurch wird der ausgehende Datenverkehr unterbrochen, bis der Nutzer einen Neustart durchführt. Der deutlich höhere Sicherheitsfaktor ist auch der Grund dafür, warum zum Beispiel Banken eine Hardware Firewall einsetzen, um ihre sensiblen Daten bestmöglich zu schützen.

In welchen Bereichen kommt eine Hardware Firewall zum Einsatz?

Eine Hardware Firewall ist vor allem da gefragt, wo sehr sensible Daten geschützt werden müssen. Denn sie sichert ein Netzwerk, das im Internet agiert. Zudem kann eine Hardware Firewall auch verwendet werden, um mehrere Netzwerke miteinander zu verbinden und so für einen sicheren Datenaustausch sorgen. Sie kann mit einer speziellen Software ganz individuell eingerichtet werden.

Da viele dieser Geräte zudem auch über ein separates Betriebssystem verfügen, sind sie nahezu unverwundbar gegenüber diversen externen Angriffen. Auch sehr oft kommt eine sogenannte Firewall-Appliance zum Einsatz. Hierbei handelt es sich um ein komplett fertiges und sofort einsatzbereites System aus Hard- und Software. Dabei werden diese drei Typen unterschieden:

Welche Netzwerkzonen können bei einer Hardware Firewall eingerichtet werden?

Die Hardware-Komponente der Hardware Firewall verfügt über verschiedene Netzwerkschnittstellen (zumeist zwischen zwei und 20). An diesen werden die zu trennenden Netze angeschlossen, die dann noch in die folgenden Netzwerk- und Vertrauenszonen eingeteilt werden.

- Das externe Netz

Das externe Netz wird oft auch als sogenannter WAN-Port bezeichnet. Hierbei handelt es sich in der Regel um das Internet oder ein bestimmtes Kundennetz. Sie gelten als nicht besonders sicher - Das interne Netz

Das interne Netz wird oft auch als LAN-Port bezeichnet und beschreibt das eigene Heimnetz. Dieses ist in der Regel sicher und wird von der Hardware Firewall als vertrauenswürdig eingeschätzt. - Das Management-Netz

Das Management-Netz ist optional. Es wird genutzt, um die Hardware Firewall ganz nach den eigenen Wünschen zu konfigurieren, alle Regeln festzulegen und die Firewall zu verwalten. - Die demilitarisierte Zone (DMZ)

Auch dieser Netzwerkanschluss ist optional. Hier werden die erreichbaren Server beherbergt, die im externen Netz keine oder keine ausreichende Verbindung zum Internet aufbauen können. Die internen Clients haben aber die Möglichkeit, weiterhin auf diese Server wie auch auf Server aus dem Internet zuzugreifen. Dadurch kann ein Eindringling nicht direkt auf das interne Netz Einfluss nehmen. Das gilt auch für den Fall, dass ein Server aus dem externen Netz eingenommen wird.

Welche Filtermethoden gibt es?

Eine sehr wichtige Rolle spielt bei den unterschiedlichen Typen an Hardware Firewalls die sogenannte Paketfilterung. Anhand eines individuell konfigurierten Regelwerks kann eingestellt werden, welche Datenpakete durchgelassen und geblockt werden. Die externe Firewall arbeitet hierbei auf den sogenannten OSI-Schichten 3 und 4 (der Vermittlungs- und der Transportschicht). Hier überprüft sie unter anderem auch die einzelnen Pakete auf ihre Eigenschaften, um dann zu entscheiden, wie sie einzuschätzen sind (vertrauenswürdig oder nicht vertrauenswürdig). Hierbei sind dann zum Beispiel genaue IP-Adressen und Ports möglich, die zuvor als erlaubt oder gesperrt eingestuft wurden.

Mithilfe einer sogenannten Bridge oder einer Erweiterung mit dem Namen Switch ist es zudem auch möglich, die Paketfilterung auf der zweiten Ebene des OSI-Modells (der Sicherungsschicht) durchzuführen. Hierbei werden aber nicht die IP-Adressen, sondern die MAC-Adressen als Ausgangspunkt genommen, die zur Hardware-Adressierung genutzt werden.

Des Weiteren können externe Firewalls nach einer bestimmten Erweiterung die Datenpakete auch mit sogenannten zustandsorientierten Überprüfungsmethoden (Stateful Packet Inspection, SPI) filtern. Hierbei werden die Anwendungsebene und die hier gespeicherten Daten miteinbezogen.

Welche Firmen bieten Hardware Firewall Lösungen an?

Es gibt einige Firmen die Hardware Firewalls anbieten, wie zum Beispiel:

Fazit

Mit dem Einsatz einer Hardware Firewall kann man die Sicherheit im internen Netzwerk steigern, da der Datenverkehr granularer als z.B. mit einer Personal-Firewall gesteuert werden kann. Dabei lohnt sich die Hardware Firewall jedoch nicht für Jedermann. Privatanwender sind mit dem Einsatz einer Personal-Firewall ausreichend geschützt und müssen den Aufwand zum Betrieb einer Hardware-Firewall nicht aufbringen. Unternehmen sollten hingegen über den Einsatz auf jeden Fall nachdenken.

Halten Sie Ihre Software und Betriebssystem auf den aktuellsten Stand. Installieren Sie zeitnah neue Service Packs und Sicherheitsupdates.

Halten Sie Ihre Software und Betriebssystem auf den aktuellsten Stand. Installieren Sie zeitnah neue Service Packs und Sicherheitsupdates. Seien Sie aufmerksam beim Umgang mit E-Mails. Öffnen Sie keine unbekannten Dateiänhange und nehmen Sie sich in Acht vor

Seien Sie aufmerksam beim Umgang mit E-Mails. Öffnen Sie keine unbekannten Dateiänhange und nehmen Sie sich in Acht vor  Verwenden Sie ein

Verwenden Sie ein  Verwenden Sie eine Firewall, die den Netzwerkverkehr überwacht.

Verwenden Sie eine Firewall, die den Netzwerkverkehr überwacht.

[…] Verwendete Quellen: PC-WELT, NFON, I.T.K. Systeme Thomas Keis, Was ist Malware? […]