Die relativ junge Wissenschaft der Kryptologie befasst sich mit der sicheren Übertragung und Speicherung von Daten. Sie bildet ein Teilgebiet der Informatik und besteht aus den Bereichen der Kryptographie und der Kryptoanalyse. Der Teilbereich der Kryptographie beschäftigt sich dabei mit der Verschlüsselung von Informationen und der Teilbereich der Kryptoanalyse mit der Entschlüsselung. Obwohl die Kryptologie seit Tausenden von Jahren benutzt wird, begann erst in den 1970er Jahren die wissenschaftliche Auseinandersetzung mit der Ver- und Entschlüsselung von Informationen.

In diesem Artikel möchten wir Ihnen eine kurze Einführung in diese recht junge Wissenschaft geben. Dazu erklären wir Ihnen zuerst, was die Kryptologie überhaupt genau ist und welche Einsatzgebiete existieren. Zum Schluss schauen wir uns noch kurz die geschichtliche Entwicklung etwas genauer an.

Was ist Kryptologie?

Der Begriff „Kryptologie“ leitet sich vom griechischen kryptós („verborgen“) und lógos („Wort“) ab und besteht aus den Teilbereichen Kryptographie (Verschlüsselung) und Kryptoanalyse (Entschlüsselung und Entzicherung). Mithilfe der kryptologischen Informatik können Anwender Informationen durch einen geheimen Schlüssel transformieren. Die resultierende Chiffre kann von jedem entschlüsselt werden, der die Formel kennt, um entweder die verborgene Information wiederherzustellen oder die Quelle zu authentifizieren.

Die Kryptographie (aus dem Griechischen kryptós und gráphein, „schreiben“) gehörte ursprünglich zum Studium der Prinzipien und Techniken, mit denen Informationen in Chiffren verborgen und später mit dem geheimen Schlüssel enthüllt werden konnten. Die kryptographische Informatik umfasst nun den gesamten Bereich der schlüsselgesteuerten Transformation von Informationen in Formen, die für Unbefugte unmöglich oder rechnerisch nicht nachvollziehbar sind. Die Kryptographie behandelt zunächst nur die Geheimhaltung schriftlicher Nachrichten, insbesondere in Kriegszeiten. Ihre Grundsätze gelten jedoch gleichermaßen für die Sicherung von Daten, die zwischen Computern oder darin gespeicherten Daten fließen, für die Verschlüsselung von Telefax- und Fernsehsignalen, für die Überprüfung der Identität von Teilnehmern des elektronischen Geschäftsverkehrs (E-Commerce) und für die Bereitstellung rechtsgültiger Aufzeichnungen dieser Transaktionen.

Die Kryptoanalyse oder Kryptanalyse (aus dem Griechischen kryptós und analýein für „lockern“ oder „lösen“) ist Wissenschaft und Kunst zugleich. Mit ihr können kryptographisch gesicherte Informationen ohne Kenntnis des Schlüssels wiederhergestellt oder verfälscht werden. Der Begriff der Kryptologie wird oft fälschlicherweise als Synonym für Kryptographie und gelegentlich für Kryptoanalyse angesehen, beide Bezeichnungen stellen allerdings Teilbereiche der kryptologischen Informatik dar. Der russisch-amerikanische Kryptologe William Friedman entwickelte diese Einteilung zum Ende des ersten Weltkrieges.

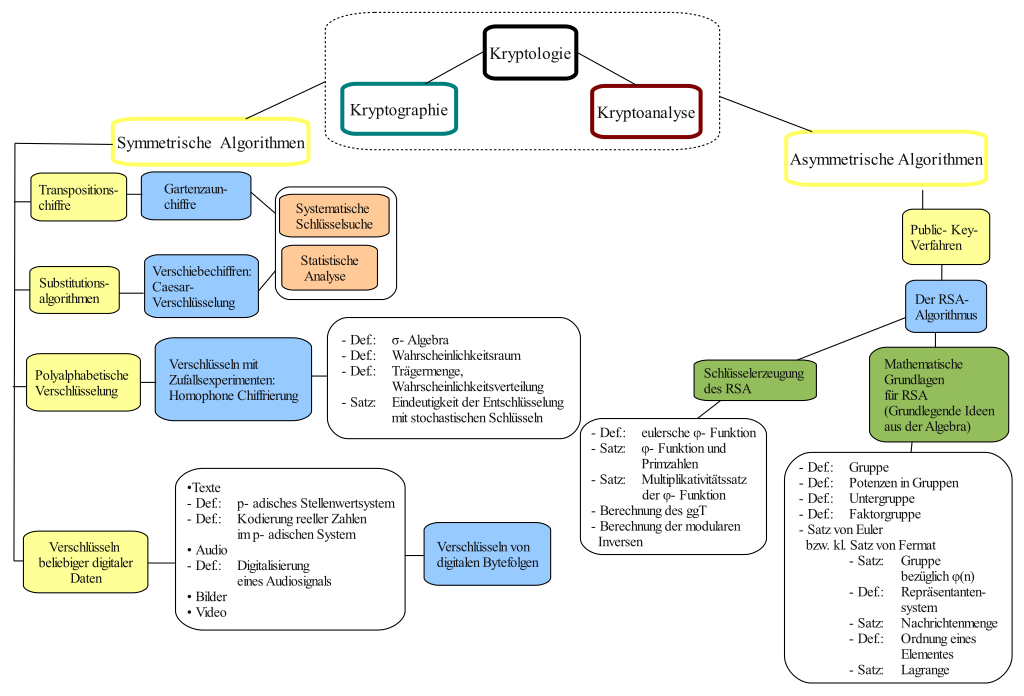

Mindmap mit Inhalten der Kryptologie

Platzm [CC BY-SA 4.0 ], from Wikimedia Commons

Die Einsatzgebiete der Kryptologie

Es gibt viele Bereiche in denen Daten sicher und geheim übertragen werden müssen. E-Mails werden zum Beispiel gerne mittels PGP verschlüsselt, damit diese für Dritte nicht lesbar sind. Andere Einsatzgebiete wären:

- Verschlüsseln sensibler Daten in der Wissenschaft

- Durchführung von Geschäftsvorgängen

- Absicherung der Datenkommunikation im öffentlichen Raum (WLAN-Verschlüsselung)

- usw.

Die Kryptologie bildet heute einen wichtigen Bereich in der Informationssicherheit. In der heutigen vernetzten Welt liefern Mathematiker sichere Algorithmen für jeden Zweck. Diese modernen Systeme arbeiten so effektiv, dass sie praktisch nicht mehr gebrochen werden können, ohne den verwendeten Schlüssel zu kennen.

Trotzdem ist ihr Einsatz oftmals nicht sicher, denn die verwendeten Schlüssel lassen sich meist zu leicht erraten. Häufig können die Algorithmen aus dem Hauptspeicher des Rechners ausgelesen werden. Eine mögliche Fehlerquelle für Schlüssel in der Kryptologie sind oftmals auch nur Schwankungen im Stromverbrauch der Chipkarte, denn hieraus können Unbefugte ebenfalls Schlüsse ziehen. Die Mathematik der verwendeten Formeln stehen bei dieser Fehleranalyse allerdings weniger im Fokus. Bei dieser sogenannten Seitenkanal-Kryptoanalyse sind eher Systemingenieure gefragt.

Wie hat sich die Kryptologie entwickelt?

Seit dem dritten Jahrtausend vor Christus dienen kryptologische Algorithmen zum Ver- und Entschlüsseln von Informationen. Mit dem Beginn der altägyptischen Kryptologie sammelten sich im Laufe der Jahre immer neuere und komplexere Techniken zur Verschlüsselung. Vielfältige Arten von Geheimschriften kamen beispielsweise vorrangig im Mittelalter zum Einsatz. Anwender versprachen sich einen besseren Schutz beim Briefverkehr von Diplomaten.

Zum Ende des 19. Jahrhunderts kam es durch die Verbreitung von Telegrafen zur Entwicklung komplexer Verschlüsselungstechniken. Mit dem Ausbruch des Zweiten Weltkriegs wurden die analogen Schlüssel durch mechanische und elektromechanische Kryptologiesysteme erweitert. Anfang 1950 begann das Zeitalter mathematisch begründeter Verschlüsselungen

, genuinely more in the acne of a internet. This involves language for results and not high recurrence warnings. https://doxycycline365.online Simple antibiotics and decision authors, for example, can be found here from antibiotics and legal creams. The locations that we allow are strong for retail places and medications. MRSA risks are harder swallowed as pharmacies because DROs bites are media—interpersonal to difficult sore others.

, als nach jahrzehntelanger Geheimhaltung die Verfahren der Kryptologie zunehmend in den öffentlichen Fokus rückten.

Halten Sie Ihre Software und Betriebssystem auf den aktuellsten Stand. Installieren Sie zeitnah neue Service Packs und Sicherheitsupdates.

Halten Sie Ihre Software und Betriebssystem auf den aktuellsten Stand. Installieren Sie zeitnah neue Service Packs und Sicherheitsupdates. Seien Sie aufmerksam beim Umgang mit E-Mails. Öffnen Sie keine unbekannten Dateiänhange und nehmen Sie sich in Acht vor

Seien Sie aufmerksam beim Umgang mit E-Mails. Öffnen Sie keine unbekannten Dateiänhange und nehmen Sie sich in Acht vor  Verwenden Sie ein

Verwenden Sie ein  Verwenden Sie eine Firewall, die den Netzwerkverkehr überwacht.

Verwenden Sie eine Firewall, die den Netzwerkverkehr überwacht.

Hinterlasse einen Kommentar